禁忌书屋

院讯(通讯员:孙洁)2025年3月以来,禁忌书屋

密码学与数据安全团队获得了一系列研究进展,相关成果发表在IEEE Transactions on Network Science and Engineering、IEEE Transactions on Network and Service Management、IEEE Internet of Things Journal、IEEE Transactions on Consumer Electronics、IEEE Transactions on Reliability、Information Fusion等高水平期刊和International Conference on Information Security and Cryptology、International Conference on Intelligent Computing、Asian Conference on Machine Learning等国际学术会议。欢迎对(1)人工智能安全;(2)区块链安全;(3)网络流量安全分析;(4)异构计算网络安全;(5)多媒体信息安全等研究方向感兴趣的本科生、研究生加入团队。

(1) 人工智能安全

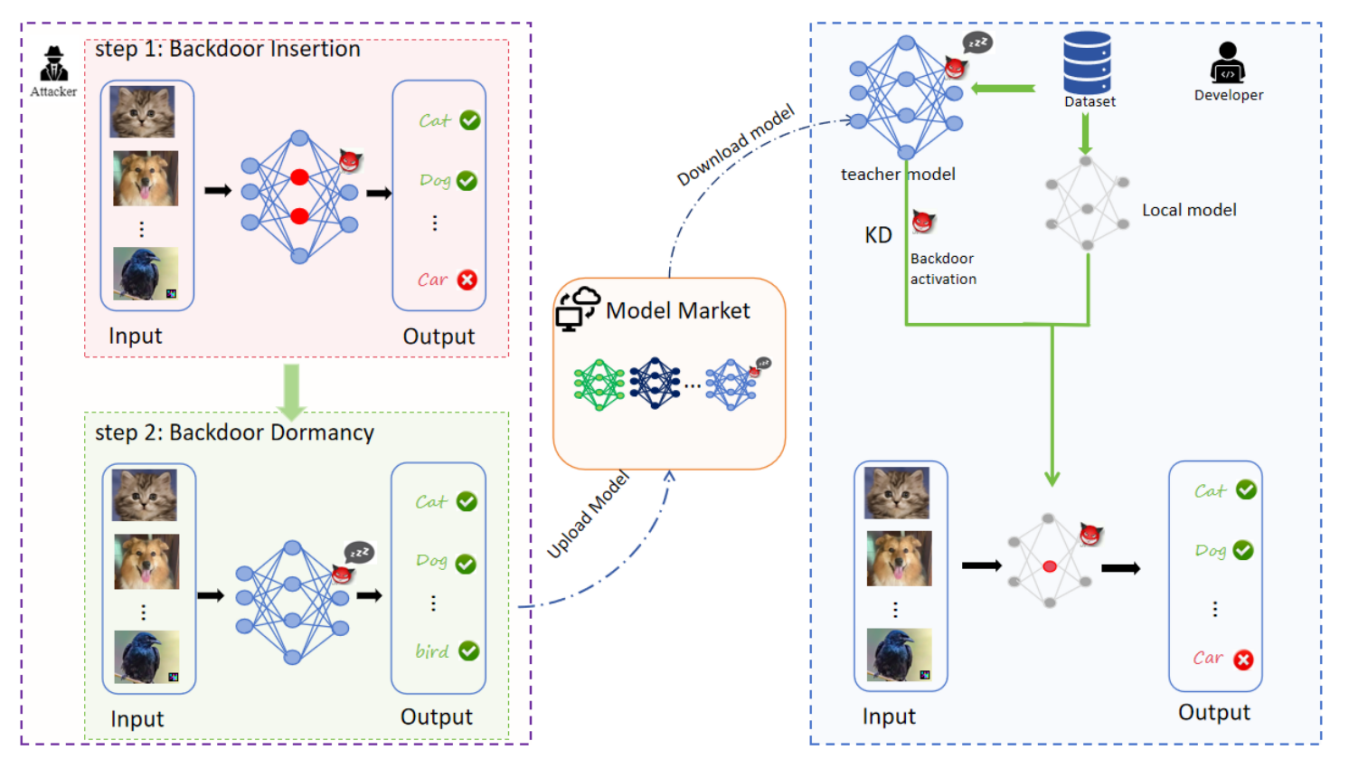

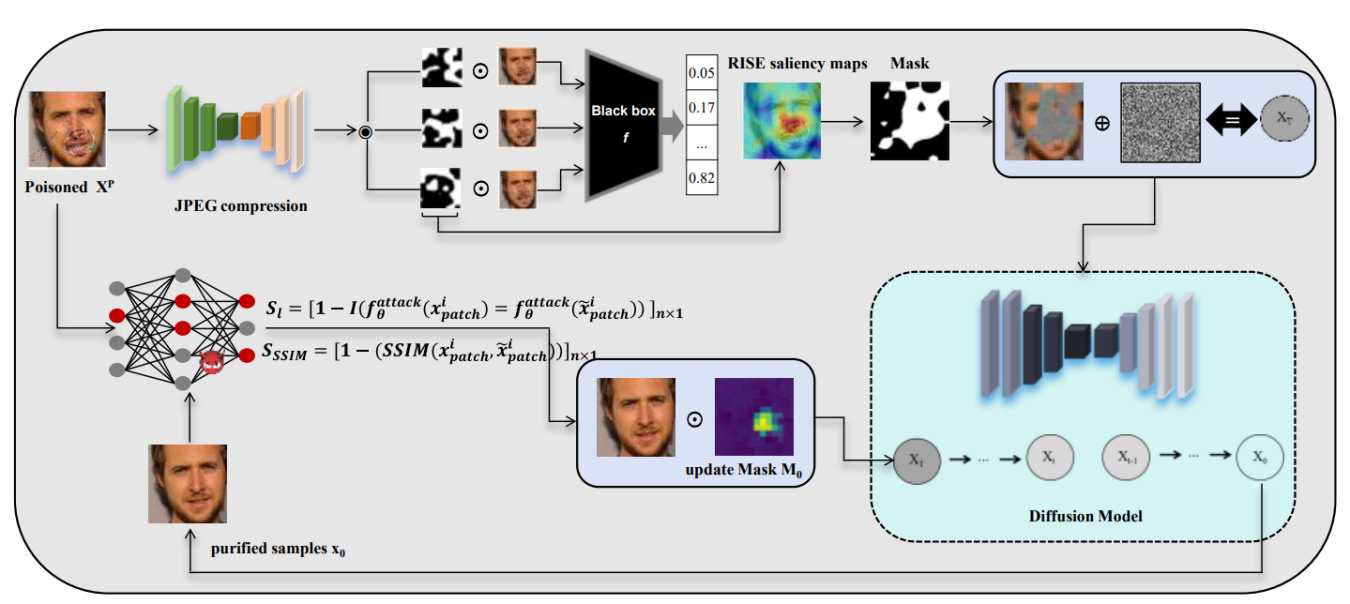

聚焦人工智能模型中的新型安全威胁,提出了“二阶段休眠”后门攻击,揭示了在黑盒场景下恶意攻击可潜伏并传染至下游模型的重大风险。同时研发了“即插即用”的频域感知净化框架,无需依赖模型内部信息即可在测试端实时抵御攻击,为构建安全、可信的AI模型奠定了坚实的理论基础。

图1 迁移休眠后门:通过知识蒸馏在预训练模型中嵌入隐蔽可迁移嵌入后门

图2 频率感知净化:一种针对后门攻击的黑盒防御方法

(2) 区块链安全

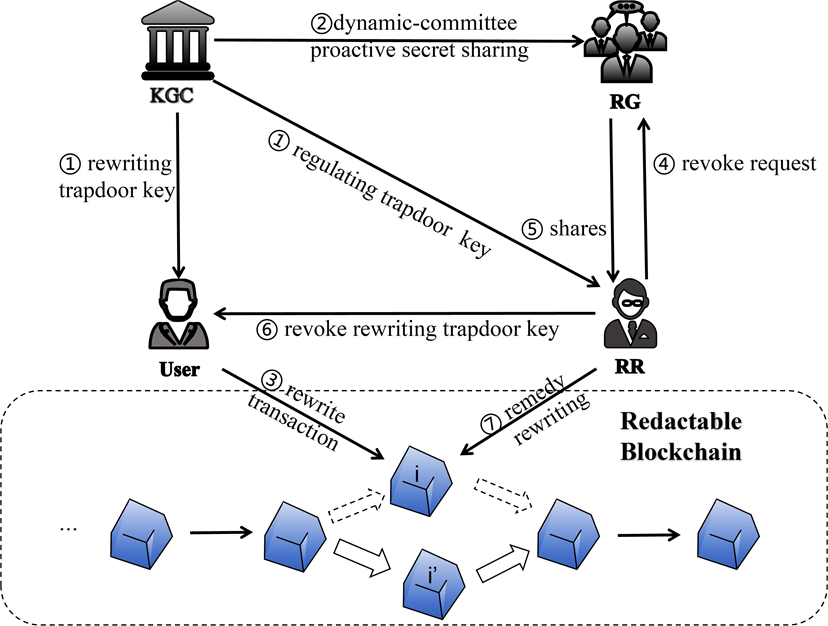

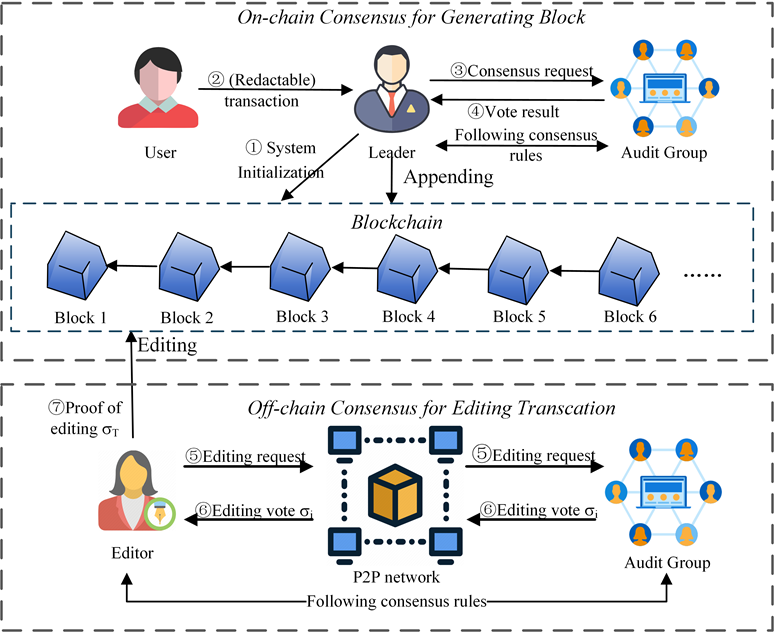

致力于突破现有区块链系统“只可追加、不可修改”的瓶颈,提出了两种兼具灵活性与安全性的可编辑区块链方案。其一构造了陷门秘钥可撤销变色龙哈希函数,支持支持可编辑区块链方案的自我管理和双重监管功能,能有效监管并惩罚恶意重写行为;其二设计基于链下信誉共识协议的公开可编辑区块链方案,利用门限签名方案,实现对编辑决策群组成员的动态更新,并提高节点对编辑投票的参与度。

图3 物联网中具有双重审计和权限撤销的可编辑区块链

图4 基于链下信誉共识协议的公有可编辑区块链方案

(3) 网络流量安全分析

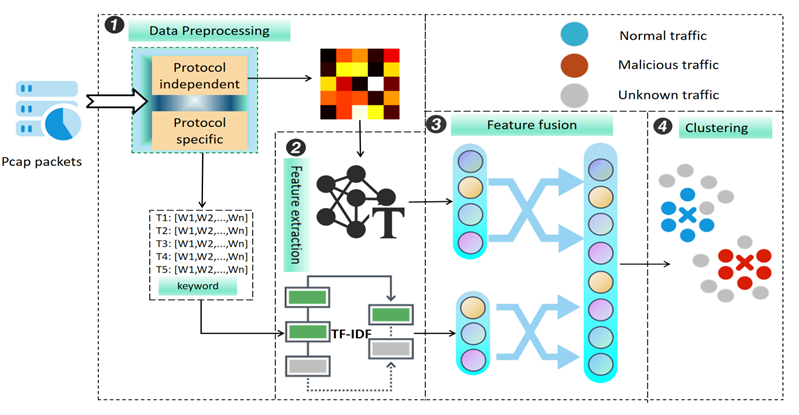

聚焦现有加密恶意流量检测方法在未知威胁识别上标签准确率不足、实时性能不佳的问题,设计了一种无监督实时检测系统HyperEye,同时提取、融合协议无关的数值特征与协议相关的文本特征,实现对多维度流量行为的深度融合与全面描述。提出一种基于遗传算法的DBSCAN参数优化方法(GA-DBSCAN),自适应调整聚类参数,有效识别未知恶意流量模式,提升检测质量与稳定性。

图5 HyperEye:一种用于未知加密恶意流量检测的轻量级特征融合模型

(4) 异构计算网络安全

聚焦移动边缘计算中边缘节点的隐私与安全问题,提出基于布隆过滤器的匿名位置匹配验证算法,减少交互过程中的隐私泄露风险;设计匿名等式验证算法,保护声誉值隐私、识别并追溯篡改声誉值的恶意节点;构建融入时间因子的声誉管理算法,防止声誉关联攻击,保障声誉更新的可靠性与时效性,进而实现低开销下对节点身份、位置及声誉隐私的有效保护。

图6 一种结合信誉中心的边缘节点匿名验证与保护策略

(5) 多媒体信息安全

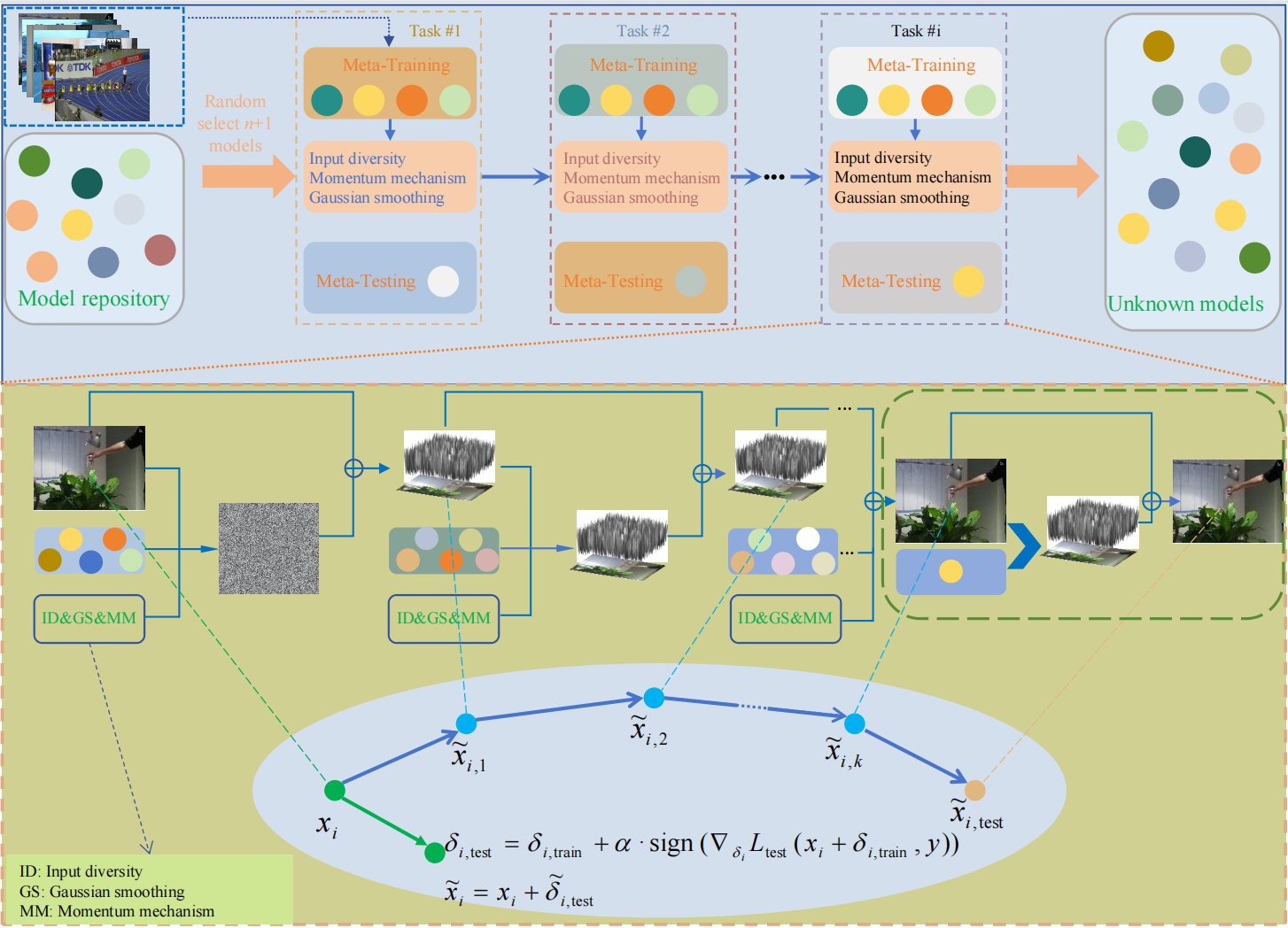

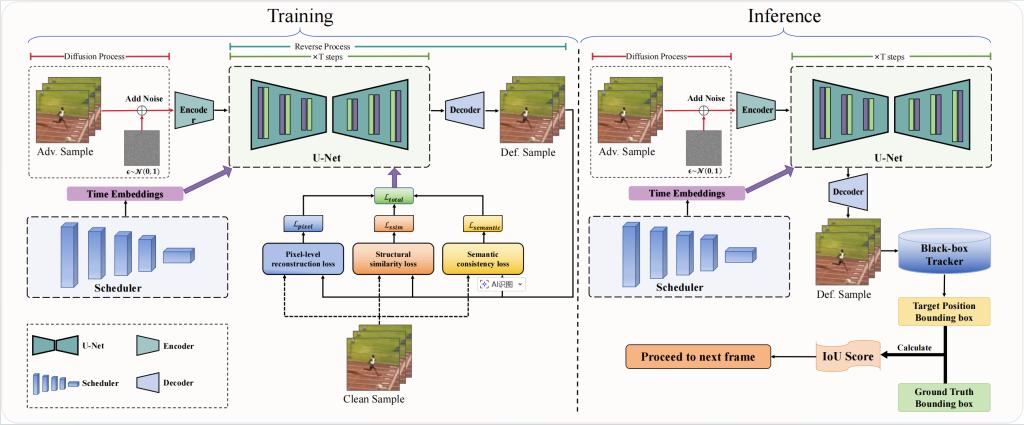

聚焦深度学习模型在视觉跟踪中的安全性与可靠性,也成为人工智能可信应用亟需解决的核心问题,提出了“攻防结合、双向促进”的创新研究思路,构建了从对抗攻击建模、脆弱性揭示到防御机制构建的完整技术体系,提出了对抗攻击方法AMGA(Adaptive Meta-Gradient Attack)和对抗防御方法DiffDf(Diffusion-based Defense),从攻击与防御两个角度揭示了现有视觉跟踪方法的安全隐患与防护路径,在理论上拓展了对抗学习的研究方向,在应用上为构建安全可信的视觉系统提供了创新方案。

图7 AMGA:基于自适应元梯度的视觉跟踪对抗攻击方法

图8 DiffDf:基于扩散模型的视觉跟踪对抗防御方法

团队2025年已发表会议论文:

[1]Jiankang Wei, Xu Ma*, Yuan Ma, Hongwei Zhou, Jingtong Huang, Xiaoyu Zhang. Enhancing Federated Learning Robustness with Pre-trained Staged Distillation. IEEE International Conference on Multimedia&Expo, 2025. (中国计算机学会推荐B类会议)

[2]Zhenzhi Teng, Xu Ma*, Xiaoyu Zhang. Transferable Dormant Backdoor: Covertly Embedding Transferable Backdoor via Knowledge Distillation in Pre-trained Models[C]// International Conference on Information Security and Cryptology, 2025. (中国计算机学会推荐C类会议, CACR-B类会议)

[3]Jie Sun, Xu Ma*, Xiaoyu Zhang, Youmei Wang, Zhenzhi Teng & Lingling Xu. Frequency-Aware Purification: A Black-Box Defense Against Backdoor Attacks[C]// International Conference on Intelligent Computing, 2025. (中国计算机学会推荐C类会议)

[4]Xiuhua Lu, Peng Li*, Xuefeng Jiang*. FedLF: Adaptive Logit Adjustment and Feature Optimization in Federated Long-Tailed Learning[C]// Asian Conference on Machine Learning, 2025. (中国计算机学会推荐C类会议)

团队2025年已发表期刊论文:

[1]Xiuhua Lu, Yuhao Hou*, Jiazheng Zou, Jing Liu, Xijie Lu. Supporting Self-management Redactable Blockchain with Double-auditability and Revocability for IoT[J]. IEEE Transactions on Network Science and Engineering, 2025, 12(2): 1383-1395. (影响因子7.9,中科院2区)

[2]Xiuhua Lu*, Jing Liu, Fengyin Li, Jiazheng Zou, Yuhao Hou. Redactable Blockchain with Anonymity and Multi-permission for Instructional Management[J]. Blockchain: Research and Applications, 2025, 6(1): 100247. (影响因子5.6,中科院2区)

[3]Yuhao Hou, Jiazheng Zou, Licheng Wang, Xijie Lu, Xiuhua Lu*, Maoli Wang. PRBCP: Publicly Redactable Blockchain with Off-Chain Reputation-Based Consensus Protocol[J]. IEEE Transactions on Network and Service Management, 2025, 22(5): 4603-4618. (影响因子5.4,中科院2区)

[4]Xiaodong Zang, Zilong Zheng, Haosheng Zheng, Xuan Liu, Muhammad Khurram Khan, Weiwei Jiang. HyperEye: A Lightweight Features Fusion Model for Unknown Encrypted Malware Traffic Detection[J]. IEEE Transactions on Consumer Electronics, 2025,71(2): 5079 - 5089. (影响因子10.9,中科院2区)

[5]Guowei Zhang, Jiayuan Du, Xiuhua Lu, Xiaodong Zang, Yang Yang. A Strategy for Edge Node Anonymous Verification and Protection Incorporating Reputation Center[J]. IEEE Internet of Things Journal, 2025, 12(20): 43507 - 43520. (影响因子8.9,中科院2区TOP)

[6]Wei-Long Tian, Peng Gao*, Long Xu, Xiao Liu, Hamido Fujita, Hanan Aljuaid, Mao-Li Wang. Towards Adaptive Meta-Gradient Adversarial Examples for Visual Tracking[J]. IEEE Transactions on Reliability, 2025. (影响因子5.7,中科院2区)

[7]Long Xu, Peng Gao*, Wen-Jia Tang, Fei Wang, Ru-Yue Yuan. Towards Effective and Efficient Adversarial Defense with Diffusion Models for Robust Visual Tracking[J]. Information Fusion, 2025, 124, 103384. (影响因子15.5,中科院1区TOP)